17.04.2014 | Брешь в Android позволяет заменять иконки подлинных приложений на вредоносные |

|

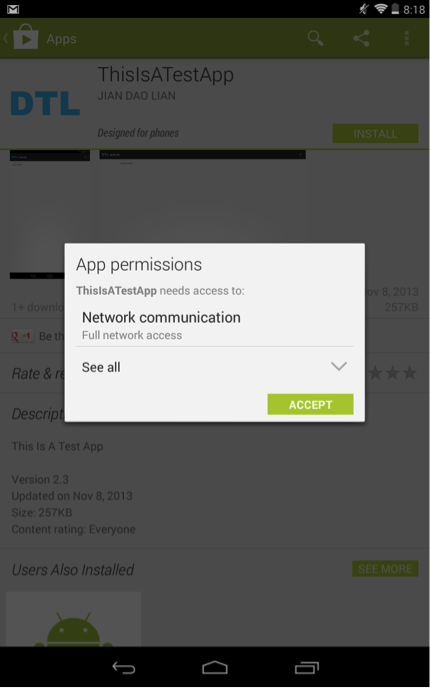

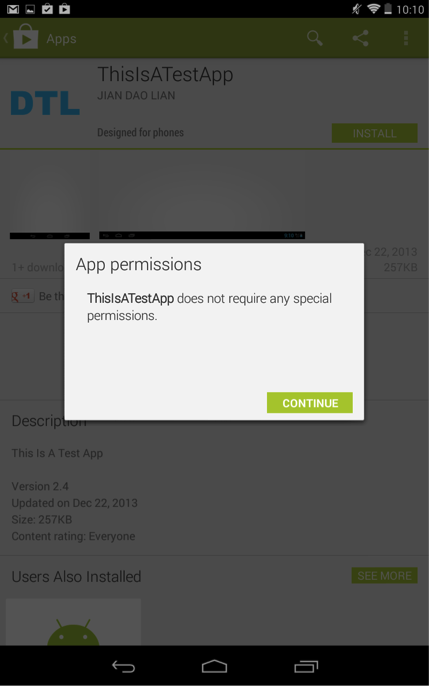

Специалисты FireEye обнаружили новую уязвимость в мобильной ОС Android. Брешь получила название «occupy your icons», что в переводе с английского означает «завладеть иконками». Она позволяет злоумышленникам заменить подлинные иконки на домашнем экране Android-устройств на фальшивые, которые ведут в фишинговые приложения или вредоносные сайты. Google уведомили об обнаруженной уязвимости, и компания выпустила патч с устранением бреши. Напомним, что согласно правилам Android Open Source Project (AOSP), все запросы, которые поступают от приложений, действующих на Android, делятся на несколько уровней: «нормальный», «опасный», «система», «подпись» и «разработка». «Опасные» разрешения «отображаются для пользователя, запрашивая подтверждения, прежде чем продолжить работу», либо же предпринимается какой-либо другой подход для того, чтобы приложение не устанавливалось автоматически. «Нормальные» разрешения позволяют автоматическую установку программ без разрешения пользователя.

В последней версии Android 4.4.2 операционная система отображает только «опасные» разрешения, при этом «нормальные» не отображаются на экране смартфона, т.е. пользователь не должен подтверждать запуск приложения. Вследствие, приложения могут обновляться или изменяться любым другим образом без ведома пользователя. В таких случаях злоумышленники могут манипулировать иконками на домашнем экране Android-устройств, используя два «нормальных» разрешения, которые позволяют приложению изменять настройки запуска приложения, включая вставку значков и их модификации. К примеру, вредоносное приложение с двумя видами разрешений могут внести изменения в иконки банковских приложений и перенаправить пользователей на фишинговые сайты. Специалисты провели тестирование подобной атаки на Nexus 7, и она была проведена успешно. Подробно с отчетом FireEye можно ознакомиться здесь . |

|

Проверить безопасность сайта